مجرمان سایبری در سایه در حال کمین هستند و هر روز ماهرتر می شوند. در اینجا شمارا با مفهوم اینکه حمله سایبری چیست و 10 مورد از رایج ترین حملات سایبری در وب سایت های سازمانی به جهت حفاظت وب سایت سازمانی خود آشنا می شوید.

طبق گزارش های واحد امنیت سایبری شرکت سیسکو (Cisco)، سالانه تعداد حملات سایبری تقریباً چهار برابر شده است. به گفته یکی از مدیران ارشد شرکت سیسکو : دو نوع شرکت وجود دارند، شرکت هایی که هک شده اند، و شرکت هایی که هنوز نمی دانند که هک شده اند. یکی از مطمئن ترین راه ها برای مدیریت ریسک امنیت سایبری ، مجهز کردن خود به تمام اطلاعاتی است که می توانید به دست آورید تا هکرها شما را غافلگیر نکنند.

حمله سایبری چیست؟

حمله سایبری هرگونه تلاش مخرب برای دستیابی به دسترسی غیرمجاز به رایانه، سیستم محاسباتی یا شبکه رایانه ای با هدف ایجاد آسیب است. هدف حملات سایبری غیرفعال کردن، مختل کردن، تخریب یا کنترل سیستم های رایانه ای یا تغییر، مسدود کردن، حذف، دستکاری یا سرقت داده های موجود در این سیستم ها است. هر فرد یا گروهی می تواند با استفاده از یک یا چند استراتژی حمله از هر نقطه ای حمله سایبری را انجام دهد. مجرمان سایبری که حملات سایبری را انجام می دهند اغلب به عنوان بازیگران بد، بازیگران تهدید و هکرها شناخته می شوند. آنها شامل افرادی هستند که به تنهایی عمل می کنند و از مهارت های کامپیوتری خود برای طراحی و اجرای حملات مخرب استفاده می کنند. این گروه ها با دیگر بازیگران تهدید کار می کنند تا نقاط ضعف یا آسیب پذیری را در سیستم های رایانه ای پیدا کنند که می توانند از آنها برای سود بهره برداری کنند. گروه های متخصص کامپیوتر تحت حمایت دولت نیز حملات سایبری را انجام می دهند. آنها به عنوان مهاجمان دولت ملت شناخته می شوند و متهم به حمله به زیرساخت فناوری اطلاعات سایر دولت ها و همچنین نهادهای غیردولتی مانند مشاغل، مؤسسات غیرانتفاعی و خدمات عمومی شده اند.

(DDoS) Distributed Denial-of-Service

حمله سایبری DDoS روشی است که در آن هکرها سیلی از ترافیک بیشتر از ظرفیت یک شبکه را وارد آن می کنند که منجر به از کار افتادن وبسایت شما می شود. این نوع حملات از چندین دستگاه به سمت یک هدف آغاز می شود.

چندین نوع حمله سایبری DDoS وجود دارند که شامل موارد زیر هستند:

حمله سیل آسای : UDP Flood

حمله ای است که در آن مهاجم، پورت ها را با بسته های IP که شامل دیتاگرام های UDP هستند اشباع می کند. این سیستم اشباع می شود و هر چه بسته های UDP بیشتری دریافت و پاسخ داده شوند، سیستم دچار عدم پاسخگویی می شود.

حمله سیل آسای: ICMP (Ping) Flood

یک نوع حمله سایبری DDoS است که در آن مهاجم با اشباع کردن کامپیوتر یک قربانی توسط پینگ ها ( ICMP echo requests )آن را از کار می اندازد. در نتیجه هدف برای ترافیک نرمال در دسترس نخواهد بود.

حمله سیل آسای SYN Flood:

یک حمله سایبری DDoS است که هدف آن غیر قابل دسترس کردن یک سرور برای بازدیدکنندگان است که توسط مصرف کردن همه منابع سرورانجام می شود. پاسخگویی دستگاه مورد هدف به ترافیک حقیقی متوقف یا بسیار کند می شود.

حمله پینگ مرگ Ping of Death:

یک حمله است که در آن مهاجم با ارسال بسته های ناهنجار یا بزرگتر از حد معمول با استفاده از یک فرمان پینگ، سعی در از کار انداختن، بی ثبات کردن یا متوقف کردن یک دستگاه یا سرویس مورد هدف دارد.

حمله سیل آسای HTTP Flood :

یک حمله است که برای اشباع کردن سرور مورد هدف با درخواستهای HTTP طراحی شده است.

نکته: بهترین کار برای پشتیبانی و نگه داری ازوبسایت و کاهش آسیب حاصل از یک حمله DDoS داشتن یک برنامه مناسب است. از آنجایی که در سال های اخیر تعداد دفعات و شدت حملات DDoS افزایش داشته است، داشتن یک برنامه مناسب همیشه راهکار خوبی است. تنظیم برنامه به معنی تجزیه و تحلیل وبسایت خود و تشخیص نقاط آسیب پذیری است که می تواند داشته باشد. همچنین تعیین گام های شفاف برای نحوه پاسخدهی شرکت شما هنگام مواجهه شدن با یک حمله نیز ضرری ندارد. مطمئن شوید که همه افراد شرکت شما می دانند که نقش خود در هنگام مواجهه با یک حمله چیست و اگر حمله از کنترل خارج شد باید با چه کسی صحبت کنند. لیستی از تماس های داخلی و خارجی که می توانند کمک کنند را فراهم کنید.

حمله SQL Injection

تزریق کد SQL یک حمله رایج است که شامل تزریق کدهای مخرب SQL به پایگاه داده است. کد مخرب SQL منجر به دستکاری پایگاه داده پشتیبان می شود تا اطلاعات خصوصی که نباید آشکار شوند در دسترس قرار گیرند. این اطلاعات خصوصی شامل موارد زیادی همچون اطلاعات مشتریان، داده های شخصی، رازهای معاملات، مالکیت معنوی و غیره هستند.

سه نوع اصلی کد SQL تزریقی وجود دارند که شامل SQLi درون باند (کلاسیک)، SQLi استنباطی (حمله کور) و SQLi خارج از باند هستند.

SQLi درون باند In-band SQLi:

این حمله رایج ترین نوع حمله تزریق SQL است. تزریق SQL درون باند زمانی رخ می دهد که هکرها از کانال ارتباطی یکسانی برای شروع حمله و گرد آوری نتایج استفاده کنند.

SQLi استنباطی Inferential SQLi:

این نوع حمله شامل بازسازی ساختار پایگاه داده توسط ارسال پیلودها ، مشاهده پاسخ برنامه کاربردی تحت وب، و رفتار حاصل از سرور پایگاه داده است.

SQLi خارج از باند Out-of-band SQLi:

مهاجم تنها زمانی می تواند این نوع حمله را انجام دهد که ویژگی های معینی در سرور پایگاه داده برنامه کاربردی تحت وب فعال شوند.

نکته: تکنیک های جلوگیری مانند اعتبارسنجی ورودی، درخواست های پارامتری، رویه های ذخیره شده و Escape (رها) کردن، برای جلوگیری از حملات تزریق SQL به خوبی کار می کنند.

بد افزار Malware

بد افزار اصطلاحی است که برای توصیف چند نوع نرم افزار مخرب مختلف از جمله، باج افزار، جاسوس افزار، ویروس ها و کرم ها به کار می رود. رایج ترین روش نفوذ بد افزار در یک شبکه از طریق یک آسیب پذیری خاص است، که معمولاً زمانی رخ می دهد که شخص بر روی یک لینک بدافزار یا یک ضمیمه ایمیل کلیک کند که باعث نصب نرم افزار مخرب می شود.

هنگامی که بد افزار وارد یک سیستم می شود، می تواند نرم افزارهای مخرب دیگری را نصب کند و دسترسی به اجزای شبکه مهم را مسدود کند.

رایج ترین نوع بد افزار، باج افزار می باشد. باج افزار برنامه ای است که فایل های قربانیان را کدگذاری می کند و برای دادن رمز جهت کدگشایی از آنها باج خواهی می کند. از طرف دیگر، جاسوس افزار، نرم افزاری است که خودش بر روی دستگاه شما نصب می شود و بدون اطلاع و اجازه شما به صورت مخفی بر رفتار آنلاین شما نظارت می کند.

ویروسها، کدهای کامپیوتری مخرب هستند که از یک دستگاه به دستگاه دیگر انتشار می یابند. آنها برای آسیب به دستگاه یا سرقت داده ها طراحی شده اند. کرم ها با ویروسها تفاوت دارند زیرا به فایل میزبان نمی چسبند. آنها برنامه های مستقلی هستند که در میان شبکه ها و کامپیوترها منتشر می شوند. کرم ها معمولاً از طریق ضمیمه های ایمیل منتشر می شوند.

نکته: بهترین روش برای حفاظت در برابر بد افزارها، نصب نرم افزار آنتی ویروس است. نرم افزار آنتی ویروس، کامپیوتر شما را اسکن می کند تا بدافزارها را شناسایی و پاکسازی کند. همچنین به روز رسانی های خودکار را فراهم می کند تا حفاظت از سیستم را در برابر ویروس های جدید ارتقا دهد.

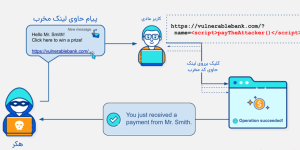

حمله تزریق اسکریپت از طریق وب سایت (XSS) Cross-Site Scripting (XSS) Attack

حمله تزریق اسکریپت از طریق وبسایت (XSS) مشابه با حمله تزریق کد SQL است. با این حال، این حمله به جای هدف قرار دادن خود برنامه، برای آلوده کردن کاربرانی که از وب سایت بازدید می کنند استفاده می شود. بسته به شدت حمله، حساب کاربر ممکن است به خطر افتد، و مهاجمان ممکن است برنامه های تروجان را فعال کنند، کوکی ها را می توانند ببینند ، که این امر مهاجمان را قادر می کند تا هویت کاربران معتبر را جعل کنند و از حساب کاربری شخصی آنها سوء استفاده کنند.

نکته: بهترین حفاظت در برابر حمله تزریق اسکریپت از طریق وب سایت، اسکن کردن کد وبسایت یا برنامه کاربردی تحت وب خود به طور مداوم است. اگرچه عموماً باور بر این است که فایروال های برنامه های کاربردی حفاظت در برابر حمله تزریق اسکریپت از طریق وبگاه را ارائه نمی کنند و فقط حمله را دشوار تر می کنند.

حمله (MitM) Man-in-the-Middle

حملات مرد میانی (MitM) زمانی روی می دهند که یک مهاجم ارتباط بین دو شخص را قطع کند. هدف مهاجم در این حمله، جاسوسی کردن از قربانیان و سرقت اطلاعات شخصی یا مدارک اعتباری آنها است. برای مثال، هنگامی که قربانی از یک شبکه WiFi عمومی غیر ایمن استفاده می کند، یک مهاجم می تواند خود را بین دستگاه بازدید کننده و شبکه جای دهد. هنگامی که دستگاه هک شودفرد مهاجم می تواند نرم افزار را برای پردازش اطلاعات قربانی بر روی دستگاه آن نصب کند.

با افزایش استفاده از رمزگذاری End to End توسط سیستم های ایمیل و چت، تعداد دفعات حملات MitM نیز افزایش می یابد. با استفاده از این روش، قطع کردن داده که در یک شبکه ارسال می شود صرف نظر از اینکه ایمن باشد یا نه دشوارتر می شود.

نکته: از یک شبکه خصوصی مجازی (VPN) برای کد گذاری بر ترافیک وب خود استفاده کنید. یک VPN کدگذاری شده می تواند خواندن یا دستکاری ترافیک وب را برای مهاجم بسیار دشوار کند.

حمله Zero-Day Exploit

یک حمله Zero-Day Exploit زمانی رخ می دهد که مهاجمان نقاط آسیب پذیر نرم افزار که برای فروشنده نرم افزار یا آنتی ویروس ناشناخته است را یاد بگیرد. هنگامی که آنها یک نقطه آسیب پذیر پیدا کنند، سازمان ها را با استفاده از نرم افزار یا سیستم مورد هدف قرار می دهند تا قبل از اینکه آن نقاط آسیب پذیر اصلاح شوند، از آنها سود ببرند.

اهداف عمومی برای یک Zero-Day Exploit شامل دپارتمان های دولتی، شرکت های بزرگ، و افرادی است که دسترسی به داده های کسب و کار ارزشمندی دارند.

نکته: حفاظت فایروال مهمترین حفاظت برای سیستم شما در برابر تهدیدهای Zero-Day Exploit است. با پیکربندی فایروال به گونه ای که تنها اجازه مبادلات ضروری را بدهد، می توانید از حداکثر حفاظت اطمینان حاصل کنید.

حمله DNS Tunneling

تونلDNS شامل سوء استفاده از پروتکل(DNS) است تا ترافیک مخرب پنهانی ازنرم افزار های امنیتی یک سازمان عبور کند. از آنجایی که بسیاری از شرکت ها بر ترافیک DNS جهت شناسایی فعالیت مخرب نظارت نمی کنند، مهاجمان می توانند بدافزار را در درخواست های DNS جای دهند یا تونل بزنند. این بد افزار یک کانال ارتباطی مداوم ایجاد می کند که بسیاری از فایروال ها نمی توانند تشخیص دهند.

اجرای این نوع حمله سایبری راحت است و حتی مهاجمان مبتدی می توانند از این تکنیک استفاده کنند تا داده های پنهانی را از راه حل های امنیتی شبکه شرکت عبور دهند.

نکته: یک فایروال DNS باید به گونه ای پیکربندی شود تا هر گونه نفوذ به سرعت شناسایی شود. یک فایروال به عنوان مسیری برای سرقت یا دسترسی غیر مجاز به اطلاعات کامپیوتری نیز عمل می کند.

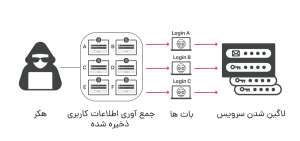

حمله با استفاده از اطلاعات کاربری Credential Reuse

یک حمله استفاده ازاطلاعات کاربری شامل یک مهاجم است که اطلاعات کاربری معتبر را از یک سیستم به دست می آورد و سعی می کند از اطلاعات کاربری دزدیده شده استفاده کند تا سایر سیستم ها/حساب های کاربری را به خطر اندازد. مهاجمان معمولاً از بات ها (bots) برای اتوماسیون، با این مقیاس استفاده می کنند که اکثریت کاربران در سرویس های متعدد از نام کاربری و کلمه عبور خود استفاده مجدد می کنند. مطابق با آمار، حدود 0.1% از اطلاعات هویتی دزدیده شده که بر روی سرویس دیگر امتحان می شوند موفق خواهند بود.

نکته: مطمئن شوید که در سیستم ها/حساب های کابری مختلف از اطلاعات کاربری متفاوت استفاده می کنید. برای مدیریت اطلاعات کاربری مختلف که استفاده می کنید، نرم افزار مدیریت رمز عبور می تواند کمک کننده باشد.

حمله درایو بای (Drive-by) Drive- by Attack

امروزه بسیاری از شرکت های امنیتی حملات درایو بای را به عنوان روشی برتر برای مجرمان جهت انتشار بدافزارآنلاین برای کاربران از همه جا بی خبر در نظر می گیرند. این حمله بدین صورت است که مجرمان سایبری به دنبال وبسایت های ناامن و کاشت یک اسکریپت مخرب در یکی از صفحات هستند. این اسکریپت می تواند بد افزار را مستقیماً در کامپیوتر بازدید کنندگان از سایت نصب کند. این بدافزار می تواند یک ویروس، جاسوس افزار، ابزار دسترسی از راه دور، برنامه کی لاگر ، تروجان و غیره باشد.

نکته: نرم افزار حفاظتی را نصب کنید و بر روی لینک های مشکوک از افرادی که نمی شناسید کلیک نکنید. همچنین، به کارکنان خود تعلیم دهید که نباید از سایت های مشکوک بازدید کنند، فایل های مشکوک را دانلود کنند و بر روی لینک های مشکوک کلیک کنند.

سخن نهایی

این مقاله 10 مورد از رایج ترین حملات سایبری که هکرها برای به خطر انداختن سیستم های اطلاعاتی استفاده می کنند را بررسی کرد. همانطور که مشخص است، هکرها گزینه های قدرتمند زیادی برای تخریب سیستم و در نتیجه کسب و کار شما دارند. نشت اطلاعات حساس می تواند به طور قابل توجهی به شرکت شما و اعتماد مشتریان وفادار شما آسیب برساند. در برخی موارد، یک حمله سایبری می تواند به معنی از بین رفتن وب سایت شما باشد.